信息安全|智慧园区|软件开发|系统集成 |

全国服务热线:028-85005790 | 移动电话:028-85005790

juniper防火墙技术基础(一)- juniper代理商

作者juniper 防火墙 发表日期:2020-09-27 21:50:27 浏览次数:juniper防火墙技术基础(一)- juniper代理商

SRX防火墙基础知识

1、关于防火墙

网络安全问题成为近年来网络问题的焦点

网络安全包括基础设施安全、边界安全和管理安全等全方位策略

防火墙的主要作用是划分边界安全,实现关键系统与外部环境的安

全隔离,保护内部网络免受外部***

与路由器相比,防火墙提供了更丰富的安全防御策略,提高了安全策

略下数据报转发速率

由于防火墙用于边界安全,因此往往兼备NAT、***等功能

2、防火墙分类

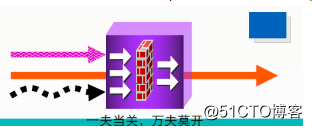

包过滤防火墙(Packet Filtering)

包过滤利用定义的特定规则过滤数据包,防火墙直接获得数据包的IP源地址、目的地址、TCP/ UDP的源端口、和TCP/UDP的目的端口。

包过滤防火墙简单,但是缺乏灵活性,对一些动态协商端口没有办法设置规则。另外包过滤防火墙每包需要都进行策略检查,策略过多会导致性能急剧下降。

• 代理型防火墙(application gateway)

代理型防火墙使得防火墙做为一个访问的中间节点,对Client来说防火墙是一个Server,对Server来说防火墙是一个Client。

代理型防火墙安全性较高,但是开发代价很大。对每一种应用开发一个对应的代理服务是很难做到的,因此代理型防火墙不能支持很丰富

的业务,只能针对某些应用提供代理支持。

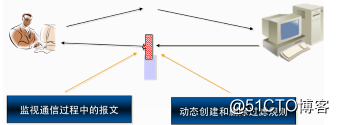

• 状态检测防火墙

状态检测是一种高级通信过滤。它检查应用层协议信息并且监控基于连接的应用层协议状态。对于所有连接,每一个连接状态信息都将被

维护并用于动态地决定数据包是否被允许通过防火墙或丢弃。

软件防火墙。一般是直接安装在PC上的一套软件,基于PC提供基本的安全防护,此时防火墙基本上

就是一个应用软件。

l 工控机类型防火墙。采用PC硬件结构,基于linux等开发源代码的操作系统内核,开发了安全防护的一

些基本特性构成硬件防火墙产品形态。从外观上面看,该种防火墙是一个硬件防火墙产品,但是其软

件、硬件和第一种防火墙产品从硬件上面说没有本质区别。国内大多数防火墙是采用这种技术。

l 电信级硬件防火墙。采用独立设计的硬件结构,在CPU、电源、风扇、PCI总线设计、扩展插卡等方面

优化结构,保证防火墙产品可以得到最优的处理性能和高可靠性。

l 基于NP电信级防火墙。由于纯软件设计的防火墙产品在流量很大的地方逐步成为瓶颈,基于网络处

理器(NP)的业务加速模式的防火墙产品开始出现。通过网络处理器的高性能,使得防火墙产品可

以达到1G线速的处理能力。

3、深度检测

ALG、ASPF、INSPECT

它检查应用层协议信息并且监控基于连接的应用层协议状态,还能够对

应用层报文的内容加以检测,以对一部分***加以检测和防范

4、主要防火墙性能指标

吞吐量

其中吞吐量业界一般都是使用1K~1.5K的大包衡量防火墙对报文的处理能力的。因网络流量大部分是200

字节报文,因此需要考察防火墙小包转发下性能。因防火墙需要配置ACL规则,因此需要考察防火墙支

持大量规则下转发性能。

每秒建立连接速度

指的是每秒钟可以通过防火墙建立起来的完整TCP连接。由于防火墙的连接是动态连接的,是根据当前通

信双方状态而动态建立的表项。每个会话在数据交换之前,在防火墙上都必须建立连接。如果防火墙

建立连接速率较慢,在客户端反映是每次通信有较大延迟。因此支持的指标越大,转发速率越高。在

受到***时,这个指标越大,抗***能力越强。这个指标越大,状态备份能力越强。

并发连接数目

由于防火墙是针对连接进行处理报文的,并发连接数目是指的防火墙可以同时容纳的最大的连接数目,一

个连接就是一个TCP/UDP的访问

5、UTM

什么 是UTM?

l Unified Threat Management

l 统一威胁管理

l 防火墙+***+上网行为+AV防病毒+IPS+URL过滤

6、防火墙区域概念

TRUST 信任区域

UNTRUST 非信任区域

DMZ 非军事区

INSIDE 信任区域

OUSIDE 非信任区域

DMZ 非军事区

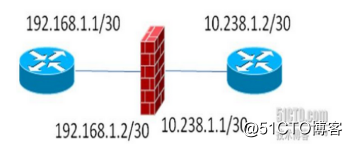

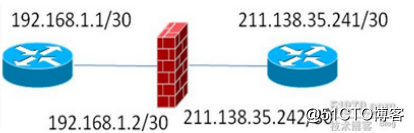

6、工作模式:透明模式

transparent模式:(透明模式)

在transparent模式下,设备检查通过防火墙的数据包,但并不改变ip包头中的任何源地

址和目的地址信息。因为它不改变地址,所以保护网内的ip必须在untrust连接的网络内

是有效且可寻路的,untrust很可能就接互连网了。

在transparent模式下,对于trust区和untrust区的ip地址就设为0.0.0.0,这样可以使防火

墙在网络中不可见。但是,防火墙、***和流量管理还是要通过配置设备的策略来生效。

防火墙相当于一个2层交换机(2层交换机本身是没有ip地址的)

7、工作模式:路由模式

当设备处于route模式下,每一个接口都被设立为route模式或nat模式。不像

transparent模式,所有的网口都处于不同的子网当中。这个网口处理通过的流

量时不nat,即ip包头中的源地址和端口号都保持不变

8、工作模式:NAT模式

当一个网口处于nat模式,防火墙会把从trust口往外的ip包中的源ip地址和源端口改掉,

将源地址改为untrust口的ip地址,而且,更换源端口为一个随机的产生的端口、或是

一对一转换、或是基于端口转换等多种情况方式。

NAT不仅限于公网私网地址转换、也可以用在隐藏内网主机信息、解决外部地址稀缺、

无路由或路由冲突的情况。

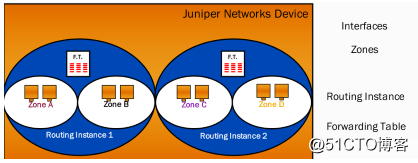

9、接口与区域

接口:接口的作用相当于一个出入口,信息流通过接口进入和退出设备。

许多接口可以有完全相同的安全要求;但是,不同的接口对入站和出站数据包也可以有不同的安全

要求。

安全要求完全相同的接口可以一起分组到一个安全区段中。(多个接口可属于同一个安全区域)

安全区域:一个安全区段是一个或多个网络段的集合,这些网络段需要遵守按策略入站和出站信息流的

规定。安全区段是绑定了一个或多个接口的逻辑实体。

在单个设备上,可以配置多个安全区段,将网络分成多段,可对这些网段应用各种安全选项以满

足各段的需要。必须最少定义两个安全区段,以便在网络的不同区段间分开提供基本的保护。

从安全策略的角度来看,信息流进入一个安全区段,然后离开到另一个安全区段上去。from-zone

(源区段)和to-zone(目标区段)的这种组合被定义为环境。每个环境都包含一个按顺序排列

的策略列表

区域、接口和路由实例

Interfaces、zones、routing instances之间的关系示意图

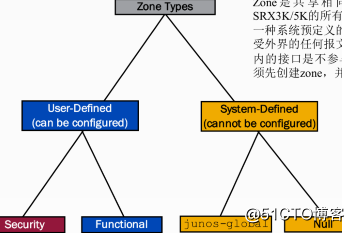

区域(zone)类型

Zone是共 享相 同安 全级别 的一 组网 络接口 的集 合。SRX3K/5K的所有接口默认都放在null zone内。Null zone是一种系统预定义的特殊的安全域,null zone内的接口不能接受外界的任何报文,也不能对外发送任何报文,即null zone内的接口是不参与业务转发的。因此要配置安全策略,必须先创建zone,并把接口分配到相应的zone里去

User-Defined Zones

共同的特性:

• 可配置

• 可分配接口

§包括两种类型:

• Security zone

• Functional zone

Security Zone

Security zones:

• 由一个或多个网段利用策略进行出、入流量的控制

• 用于用户的业务数据流量传输:

• 在intrazone和interzone之间必须配置安全策略来控制业务数据流量的传输

• 没有默认定义的security zones

• 同一个zone不能属于不同的routing instances

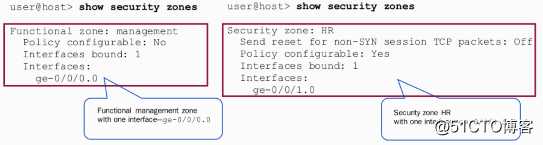

Functional Zones

Functional zones 是一个特殊用途的 zones

• 目前只有一个用途—management zone

• 用于设备的带外网管

• 不能指定策略

• 该management zone不能传输用户业务数据

• 一个设备只能定义一个management zone

管理区段承载管理接口。

• 进入管理区段的信息流不匹配策略;因此,如果在管理接口中接收了信息流,则

无法从其他任何接口传出信息流。

• 管理区段只能用于专用管理接口。

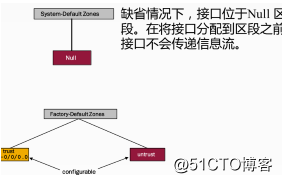

System-defined Zones

junos-globalzone:

• 作为static NAT addresses的存储

• 不可配置

• 不能分配接口

§Null zone:

• 不可配置

• 所有的接口默认均属于Null zone

• 当接口从一个zone中删除,该接口会重新属于Null zone

• 所有属于Null zone的接口均不能传输数据

Defaults Zones

Only one system-defined

default zone:

•Null

§Factory-default

configuration defines two

security zones:

•Trust:默认包括

ge-0/0/0.0

•Untrust:默认没有接口

Default Zones

Null

Factory- - Default Zones

trust

ge-0/0/0.0

Untrust

缺省情况下,接口位于Null 区段。在将接口分配到区段之前,接口不会传递信息流。

Zone配置

1、创建安全域zone

set security zones security-zone trust

set security zones security-zone untrust

2、分配接口到相应安全域zone

set security zones security-zone trust interfaces ge-0/0/0.0

set security zones security-zone untrustinterfaces ge-0/0/1.0

set security zones functional-zone management interfaces ge-0/0/2.100

当然了,接口还配置IP:

set interfaces ge-0/0/1 unit 0 family inet address 10.12.12.1/24

Zone配置

每个zone还可以定义自己的DDoS防护选项,这是通过[Screen]配置来实现的

1、定义Screen的ips-options模板test

set securityscreen ids-optiontesticmpfragment

set securityscreen ids-optiontesticmpflood

set securityscreen ids-optiontesttcpport-scan

set securityscreen ids-optiontesttcpsyn-flood

set securityscreen ids-optiontesttcpland

set securityscreen ids-optiontesttcpwinnuke

set securityscreen ids-optiontestudpflood

2、在securityzone上引用Screen的ips-options模板test

set securityzonessecurity-zonetrustscreentest

Zone配置

SRX安全策略里不能直接使用IPv4/IPv6的prefix作为策略匹配的源地址和目标地址,

必须先在相关zone的地址本里创建地址本对象,再在安全策略里引用这些对象。

配置举例:

set security zones security-zone trust address-book address internal-192.168.1.0/24

192.168.1.0/24

set security zonessecurity-zoneuntrust address-book address webserver 202.103.78.29/32

address-book还支持创建address-set来包含多个离散的地址,以方便策略引用

非穿越流量:管理流量

默认直接访问SRX设备的流量是禁止的:

• 利用host-inbound-traffic 参数来控制哪些流量允许从zone或接口访问SRX设备

• 所有从SRX设备本身往外访问的流量都是允许的

1、允许trust zone接受telnet/ssh管理流量

set security zones security-zone trust host-inbound-traffic system-services ssh

set security zones security-zone trust host-inbound-traffic system-services telnet

也可限制接口

set security zones security-zone trust interfaces ge-0/0/1 host-inbound-traffic system-

services http

也可以用except

set security zones security-zone trust host-inbound-traffic system-services all

set security zones security-zone trust host-inbound-traffic system-services telnet except

非穿越流量:协议流量

2、允许trust zone接受ospf/bgp路由信令

set security zones security-zone trust host-inbound-traffic protocols ospf

set security zones security-zone trust host-inbound-traffic protocols bgp

Monitoring Zones

The show security zonescommand provides information about:

• Zone types

• Zone names

• Number of interfaces bound to corresponding zones

• Interface names bound to corresponding zones

Additional interface-specific zone information is available by using the show

interfaces interface-name extensivecommand:

user@host> show interfaces ge-0/0/3.200 extensive

Logical interface ge-0/0/3.200 (Index 69) (SNMP ifIndex 47) (Generation 136)

Flags: SNMP-Traps VLAN-Tag [ 0x8100.200 ] Encapsulation: ENET2

Traffic statistics:

华为代理商 深信服 信锐无线 视频会议 思科代理商 Juniper代理商 Aruba代理商 360网络安全 浪潮网络代理商